تزداد التهديدات السيبرانية مع كل نقرة، فتتحول الشبكة إلى درع مؤسستك الأول. في هذا الدليل تعرف على أنواع أمن الشبكات وكيف توظف firewalls، VPN، وأنظمة كشف التسلل IPS لحماية بياناتك واستمرارية أعمالك، سواء كانت بنيتك تحتية محلية أو سحابية 🛡️🚀 وترفع كفاءة فريق تقنية المعلومات لديك.

أنواع أمن الشبكات 🔒: ما هي؟

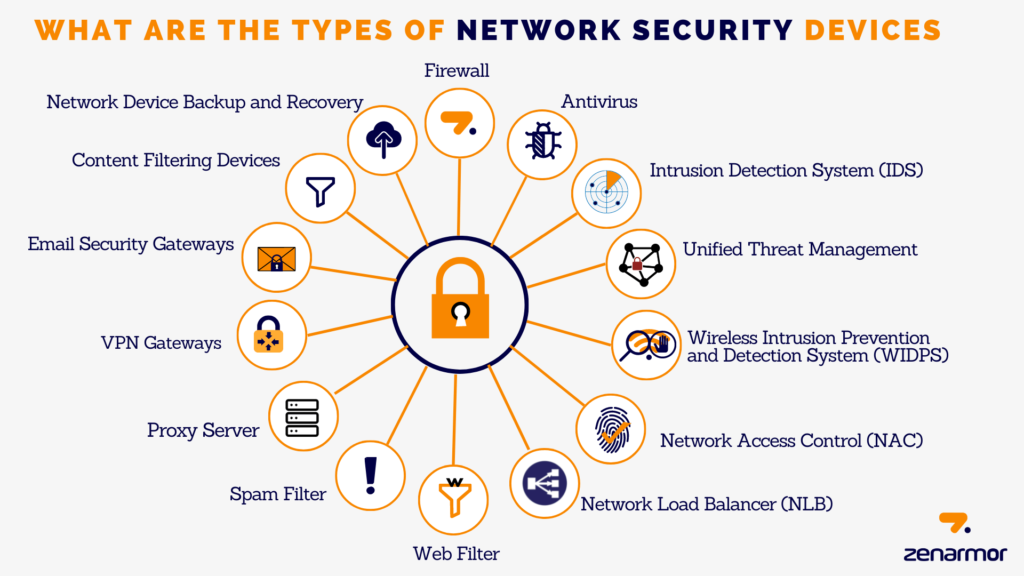

هذه أنواع أمن الشبكات السبعة:

1. الجدار الناري Firewall و NGFW

الجدار الناري هو الخط الأول لحماية الشبكة local من المرور الخبيث.

المزايا الأساسية:

- فلترة الحزم على الطبقة التطبيقية (Layer 7).

- منع malware والفيروسات في الوقت الحقيقي.

- تكامل مع أنظمة IPS لكشف التسلل.

باكورة التقنيات تقدّم جدرانًا نارية متعددة الأنواع (hardware و cloud firewalls) تدعم بروتوكولات IPv6 وتقنيات segmentation لحماية أقسام الشركة وتقليل نقاط الضعف.

2. أنظمة كشف ومنع التسلل IDS / IPS

| النظام | الوظيفة | القيمة |

|---|---|---|

| IDS | كشف الهجمات وتنبيه فريق SOC | مراقبة المرور ومنع التطفل |

| IPS | إيقاف الهجوم تلقائيًا | تقليل وقت الاستجابة والحفاظ على أمان الشبكة |

بدمج IDS/IPS مع SIEM تحصل على رؤية شاملة للتهديدات المحتملة وحماية استباقية من DDoS و brute‑force.

3. الشبكات الخاصة الافتراضية VPN و Remote Access

- IPsec VPN: تشفير End‑to‑End بين المواقع remote.

- SSL VPN: دخول آمن لموظفيك عبر browser دون عميل.

- Site‑to‑Site: ربط الفروع WAN بأداء ثابت.

🔑 عندما تُفعِّل المصادقة متعددة العوامل MFA وضوابط access المدروسة، تضمن أمان الشبكة حتى خارج الجدران التقليدية.

4. حماية الشبكات اللاسلكية WLAN Security

الاتصال اللاسلكي Wi‑Fi يوفر سهولة لكن يكشف نقاطًا حرجة إذا لم يُؤمَّن:

- WEP: بروتوكول قديم وضعيف—تجنّبه.

- WPA / WPA2: تشفير AES وصلاحية 802.1X.

- WPA3: المعيار الأحدث مع تشفير 192‑bit.

ينصح خبراؤنا بتقسيم الشبكة Guest SSID وتفعيل access‑control لحماية الأجهزة الذكية وإنترنت الأشياء IoT.

5. التحكم في الوصول NAC و Zero‑Trust

NAC يفحص كل جهاز حسب سياسة الأمان قبل منحه صلاحية الدخول. أما فلسفة Zero‑Trust فتهتم بأن “لا شيء موثوقًا به افتراضيًا”—كل طلب يمر عبر فحص identity و context قبل السماح.

6. أمن السحابة Cloud و SASE

- CASB: مراقبة SaaS وكشف سوء استخدام البيانات.

- SASE: يجمع SD‑WAN و Security في خدمة سحابية واحدة، ما يبسط حماية المستخدمين remote ويقلل التكاليف.

7. اختبار الاختراق Pen‑Testing ومراقبة التهديدات

يقوم فريقنا بإجراء testing دوري لمحاكاة الهجمات وكشف الثغرات المادية والإلكترونية، ثم كتابة تقرير تنفيذي يوضّح تدابير الوقاية protections وسُبل علاج نقاط الضعف.

لماذا يجب أن تهتم بأمن الشبكات الآن؟ 🔐

التجاهل اليوم يعني دفع الثمن غدًا. إليك الأسباب الجوهرية التي تجعل أمن الشبكات أولوية عاجلة لكل شركة تعمل في السوق السعودي—خصوصًا إذا كنت تتطلع للنمو بثقة:

- هجمات سيبرانية أكثر تعقيدًا وانتشارًا: موجات ransomware والتصيّد (Phishing) تستهدف الشركات بمختلف أحجامها، وتستغل الثغرات في الشبكات السلكية واللاسلكية على حد سواء. خسارة ساعة توقف قد تُكلِّفك عقودًا كاملة أو تُعرّض بيانات عملائك للخطر.

- التزام تنظيمي صارم (NCA وساما وغيرها): اللوائح الوطنية للأمن السيبراني تفرض معايير حماية محددة؛ أي مخالفة قد تؤدي لغرامات أو إيقاف خدمات حيوية، فضلًا عن الإضرار بالسمعة.

- توسع الأعمال نحو الحوسبة السحابية والعمل عن بُعد: الانتقال إلى cloud والعمل remote يزيد سطح الهجمات—VPN مشفَّر وتقسيم الشبكة (segmentation) لم يعد خيارًا بل ضرورة لضمان privacy وسلامة البيانات.

- حماية الملكية الفكرية وبيانات العملاء: في بيئة B2B، مجرد تسريب واحد لمخططات الإنتاج أو بيانات الموردين يمكن أن يهز ثقة الشركاء ويوقعك في نزاعات قانونية طويلة.

- ضمان استمرارية التشغيل وتقليل التكاليف: الاستثمار الاستباقي في firewalls، IPS وسياسات Zero‑Trust أقل بكثير من تكلفة التعافي بعد اختراق شامل أو تشفير بياناتك بفدية.

- ميزة تنافسية وثقة السوق: العملاء والشركاء العالميون يدقّقون الآن في وضعك الأمني قبل توقيع العقود. عرض شهادة التوافق مع المعايير مثل ISO 27001 أو SAMA CSF يسرّع إغلاق الصفقات.

- التمكين الآمن للتحول الرقمي وإنترنت الأشياء (IoT): الاعتماد على أجهزة ذكية وأنظمة SCADA داخل المصانع يفتح أبوابًا جديدة للتسلل. بنية أمنية راسخة تسمح لك بتبني هذه التقنيات مع راحة بال.

الخلاصة: أمن الشبكات ليس مجرد درع تقنية؛ إنه استثمار استراتيجي يحافظ على سمعتك، يضمن استمرارية عملياتك، ويمنحك ثقة السوق—اليوم قبل الغد 🔐🚀.

إذا احتجت تقييمًا فوريًا لنقاط الضعف في شبكتك أو خطة حماية مخصصة، فريق باكورة التقنيات جاهز لمساعدتك:

📲 966547000015 | 📧 [email protected]

البنية التحتية لأمن الشبكات: العناصر الرئيسية

| العنصر | ما يفعله | القيمة المضافة لشركتك |

|---|---|---|

| جدار الحماية (Firewall) | يراقب حركة المرور بين شبكتك الداخلية LAN والخارجية WAN، ويُطبّق قواعد منع الوصول غير المصرح به | يحصر الهجمات عند «البوابة» ويمنع استنزاف الموارد |

| نظام كشف ومنع التسلل (IDS/IPS) | يفحص الحزم بحثًا عن أنماط التسلل و malware ويُوقفها في الوقت الحقيقي | يُغلق الثغرات قبل أن تتحول إلى خسائر تشغيلية |

| الشبكات الخاصة الافتراضية (VPN) | تُشفّر اتصال الموظفين عن بُعد والسحابة عبر بروتوكولات IPSec أو SSL | تُمكِّن العمل remote بأمان من أي مكان |

| تقسيم الشبكة (Network Segmentation) | يفصل بيئات الإنتاج والضيوف و IoT داخل VLAN أو SDN | يحد من انتشار الهجمات ويبسّط الامتثال التنظيمي |

| إدارة الهوية والصلاحيات (IAM / 802.1X) | يضمن أن كل مستخدم أو جهاز يدخل الشبكة عبر مصادقة متعددة العوامل MFA | يقلل مخاطـر إساءة استخدام الحسابات ويُطبق مبدأ أقل امتياز |

| مراقبة النقاط الطرفية (Endpoint Protection) | برامج anti‑virus، عزل التطبيقات، وتحديثات تلقائية للأجهزة | يحمي محطات العمل والخوادم من الفيروسات وسوء الاستخدام |

| منصات الرصد والتحليل (SIEM & SOC) | تجمع سجلات الشبكة وتطبّق تحليلات security للكشف المبكر عن التهديدات | تعطي رؤية مركزية وتسمح بالاستجابة السريعة للحوادث |

| تشفير البيانات (Data‑at‑Rest & In‑Transit) | استخدام TLS لنقل البيانات و AES‑256 لحمايتها داخل قواعد البيانات | يحافظ على سرية معلومات العملاء ويمنع التجسس الصناعي |

| الأمن المادي (Physical Security) | كاميرات CCTV، أنظمة التحكم بالدخول، وحساسات بيئية في غرف الخوادم | يحمي المعدات من التخريب أو الوصول غير المصرح به |

نصيحة باكورة: دمج هذه المكونات في منصة موحّدة يرفع مستوى أمان البيانات ويُسهّل الإدارة على فريق IT—خصوصًا للشركات التي تدير عدة فروع أو تعتمد بنية cloud‑hybrid 🌐.

أساسيات أمن الشبكات 🔑

يتكوّن أمن الشبكات من مجموعة مبادئ وتقنيات تهدف إلى حماية البنية التحتية والبيانات أثناء النقل والتخزين. أهم الأساسيات هي:

| الركيزة | ما تعنيه للشركة |

|---|---|

| السرّية (Confidentiality) | منع الولوج غير المصرَّح إلى المعلومات الحسّاسة |

| سلامة البيانات (Integrity) | ضمان عدم تعديل البيانات أو العبث بها أثناء النقل |

| التوافر (Availability) | إبقاء الخدمات الشبكية والأجهزة متّصلة بلا توقّف |

| المصادقة (Authentication) | التحقّق من هوية المستخدم أو الجهاز قبل منحه أذونات access |

| التفويض (Authorization) | تحديد صلاحيات كل مستخدم بحسب دوره الوظيفي |

| التتبع (Auditing) | تسجيل الأنشطة لمراجعتها واكتشاف أي اختراق محتمل |

إتقان هذه الأساسيات يُشكّل الدرع الأول لحماية مواردك الرقميّة ويُبقي عملياتك متوافقة مع معايير الأمن السيبراني الوطنية.

مخاطر أمن الشبكات ⚠️

رغم التطوّر التقني، ما زالت الشبكات تواجه تهديدات متنوّعة، أبرزها:

- هجمات التصيّد phishing: سرقة بيانات الاعتماد عبر رسائل بريد مزيَّفة.

- ثغرات إنترنت الأشياء IoT: أجهزة استشعار وكاميرات بدون تحديثات أمان.

- تهديدات داخلية: موظّف يسيء استخدام صلاحياته أو يفقد جهازه المحمول.

- الهجمات الموزّعة DDoS: إغراق الشبكة بحركة مرور ضخمة لإيقاف الخدمة.

- الثغرات اللاسلكية (WEP / WPA ضعيف): تُمكّن المتسلّل من اعتراض المرور.

- البرمجيات الضارة malware: فيروسات وبرمجيات فدية تُعطّل الخوادم أو تُشفّر البيانات.

- سوء التكوين Misconfiguration: فتح منافذ firewall أو بروتوكولات قديمة مثل Telnet.

فهم هذه المخاطر يمكِّنك من بناء خطة دفاع نشطة تمنع التوقّف المكلف وتخسير السمعة.

خطوات اختيار الحل المناسب لشركتك 🛠️

- تحديد نطاق الأصول وحجم الشبكة: ابدأ بحصر كل مكوّن في البنية التحتية—خوادم LAN، نقاط WAN، الأجهزة اللاسلكية WLAN، تطبيقات السحابة. يساعدك ذلك على رؤية الصورة الكاملة قبل شراء أي نوع من أنواع أمن الشبكات.

- تقييم المخاطر والتهديدات المحتملة: استخدِم تدقيقًا سيبرانيًا سريعًا (Vulnerability Assessment) لتحديد نقاط الضعف في جدارك الناري Firewall، صلاحيات الدخول، أنظمة VPN وتقسيم الشبكة segmentation. هذه الخطوة تكشف الهجمات المستهدفة—من malware إلى محاولات التسلل IPS/IDS.

- تحديد متطلبات الامتثال (Compliance): هل تعمل في قطاع حكومي أو مالي؟ تأكّد من توافق الحل مع لوائح الهيئة الوطنية للأمن السيبراني، واشتراطات الخصوصية privacy ومعايير ISO 27001.

- مقارنة أنواع أمن الشبكات وتقنيات الحماية

- الجدار الناري NGFW للمرور المحلي والسحابي

- أنظمة IDS / IPS للكشف ومنع الهجمات

- حماية Wi‑Fi (WPA3) للأجهزة الذكية

- حلول VPN وربط الفروع Site‑to‑Site

اختر مزيجًا يتوافق مع البنية المادية والأجهزة objectives Business.

- اختيار شريك موثوق للحلول والدعم

ابحث عن مقدّم خدمات يوفّر:- مهندسين معتمدين (CCNP، CEH)

- خبرة محلية وسجل ناجح لدى منظمات B2B

- عقود صيانة دورية وتحديثات برامج الأمان

- تنفيذ تجريبي (Proof‑of‑Concept): اختبر الحل في بيئة مصغّرة. راقِب أداء LAN والLatency، ادرس مدى توافق البروتوكولات والأنظمة المستخدمة حاليًا.

- التدريب والتوعية: لا يكتمل الأمان cyber إلا بوعي المستخدم. عقد ورش عمل دورية لتعريف الفرق بأساسيات أمن الشبكة، سياسات access والتصدي لهجمات phishing.

- المراقبة والتحسين المستمر: طبّق حلول SIEM لمراقبة المرور traffic واكتشاف الاختراقات بسرعة. أعد التقييم كل ستة أشهر لتبقى أنواع الحماية مواكِبة لأحدث التهديدات.

جاهز للخطوة التالية؟ اتصل بفريق باكورة التقنيات على +966 54 700 0015 أو راسلنا عبر [email protected] لتحصل على تقييم مجاني وحل أمان مُخصّص يناسب بيئة عملك ويضمن سلامة بياناتك 🔒.

لماذا تختار باكورة التقنيات؟

- مهندسون معتمدون CCNP, CEH و CyberOps.

- خبرة محلية بعيون عالمية: نخدم 12 فرعًا في أرجاء المملكة.

- عقود صيانة دورية تضمن استمرارية الأمان وتحديثات software.

- خدمة B2B مخصّصة: حلول Firewall، VPN، IPS، WLAN Security تُصمَّم وفق احتياجك.

وأخيرا، إنّ أنواع أمن الشبكات —من الجدار الناري إلى WPA3 و Zero‑Trust— تشكل درعًا متكاملاً يحمي بياناتك وأنظمة التحكم والتطبيقات الإلكترونية. باختيارك باكورة التقنيات، ستحصل على بنية protections تجمع بين التقنية الحديثة، الخبرة المهنية، والدعم المتواصل؛ لأن أمن بياناتك هو أساس نموك ونجاحك المستقبلي.